- Los piratas informáticos de KONNI utilizan KakaoTalk para distribuir malware y recopilar credenciales de cuentas de las víctimas

- Los atacantes aprovechan Google Find Hub para borrar de forma remota los dispositivos Android y evadir la detección

- Las PC comprometidas propagan malware a los contactos mientras los dispositivos móviles se restablecen repetidamente a los valores de fábrica

Se vio a actores de amenazas norcoreanos con vínculos con el gobierno restableciendo el objetivo. Androide dispositivos a la configuración de fábrica para cubrir sus huellas.

Los investigadores de Genians dijeron que vieron estos ataques en la naturaleza, dirigidos principalmente a individuos en Corea del Sur, llevados a cabo por un grupo llamado KONNI (llamado así por una herramienta de acceso remoto que está utilizando).

Los investigadores dicen que KONNI tiene “objetivos e infraestructura superpuestos” tanto con Kimsuky como con APT37, conocidos actores patrocinados por el estado de Corea del Norte.

Limpiando el dispositivo

El ataque comienza en KakaoTalk Messenger, una de las plataformas de mensajería instantánea más populares del país, donde los agentes de KONNI se hacen pasar por entidades confiables como el Servicio Nacional de Impuestos o la policía.

Durante la conversación, envían un documento firmado digitalmente. MSI archivo (o un archivo ZIP con él) que, si la víctima lo ejecuta, inicia un script que finalmente descarga diferentes malware módulos, incluidos RemcosRAT, QuasarRAT y RftRAT.

Estas RAT recopilan todo tipo de información del dispositivo comprometido, incluido Google y credenciales de la cuenta de Naver que luego se utilizan para iniciar sesión en la cuenta de Google de la víctima.

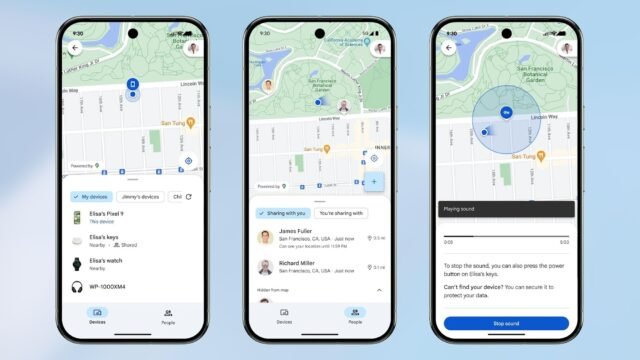

Desde allí, acceden a Google Find Hub, una herramienta integrada que permite a los usuarios localizar, bloquear o borrar sus dispositivos de forma remota, y utilizarla no sólo para ver todos los demás dispositivos Android registrados, sino también para rastrear la ubicación de la víctima.

Cuando ven a la víctima fuera de casa y no pueden abordar rápidamente un ataque, envían comandos remotos de restablecimiento de factores a todos los dispositivos, borrando datos, desactivando alertas y desconectando a la víctima de las sesiones de PC de KakaoTalk. La limpieza se realiza tres veces.

Con el dispositivo móvil borrado pero la sesión de PC de KakaoTalk aún activa, los piratas informáticos utilizan la computadora comprometida para enviar archivos maliciosos a los contactos de la víctima, propagando aún más las infecciones.

El motivo detrás del ataque se desconoce en ese momento, pero los actores de amenazas patrocinados por el estado generalmente participan en ciberespionaje y perturbación.

A través de pitidocomputadora

El mejor antivirus para todos los bolsillos

Siga TechRadar en Google News y agréganos como fuente preferida para recibir noticias, reseñas y opiniones de nuestros expertos en sus feeds. ¡Asegúrate de hacer clic en el botón Seguir!

Y por supuesto también puedes Siga TechRadar en TikTok para noticias, reseñas, unboxings en forma de video y reciba actualizaciones periódicas de nuestra parte en WhatsApp también.