Los expertos advierten una gravedad máxima que va a la falla de Mft ahora está siendo explotado como un día cero

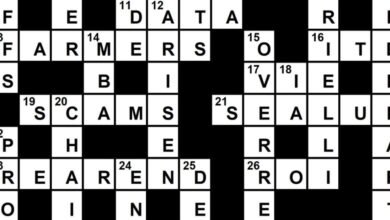

- CVE-2025-10035 en Goanywhere MFT permite la inyección de comando crítico a través del servlet de licencia

- La explotación comenzó antes de la divulgación pública; WatchToWr encontró evidencia creíble en el flujo

- Los usuarios instaron a parchear o aislar sistemas; Los defectos pasados conducían a las principales violaciones de ransomware CL0P

Goanywhere Mft, un popular administrado transferencia de archivos Solución está llevando una vulnerabilidad máxima de severidad que actualmente se está explotando en la naturaleza después de que los investigadores de seguridad WatchTowr Labs afirman haber encontrado “evidencia creíble”.

Fortra (la compañía detrás de Goanywhere) publicó recientemente un nuevo aviso de seguridad, instando a los clientes a parchear CVE-2025-10035.

Esta es una vulnerabilidad de deserialización en el servlet de licencia que permite a los actores de amenaza ejecutar ataques de inyección de comandos. En otras palabras, es un agujero en el sistema de verificación de licencias que podría permitir que los atacantes engañen a Goanywhere a ejecutar su código.

Evidencia creíble

La vulnerabilidad recibió una calificación de gravedad máxima: 10/10, lo que significa que es absolutamente crítico que los usuarios lo parcen. Aparte de eso, el aviso no dijo mucho sobre posibles atacantes o objetivos actuales.

Sin embargo, los investigadores de WatchTowr hicieron: “Nos han dado pruebas creíbles de la explotación en el flujo de Fortra Goanywhere CVE-2025-10035 que se remontan al 10 de septiembre de 2025”, dijeron los investigadores en su artículo.

“Eso es ocho días antes del asesor público de Fortra, publicado el 18 de septiembre de 2025. Esto explica por qué Fortra luego decidió publicar COI limitados, y ahora estamos instando a los defensores a cambiar de inmediato cómo piensan sobre los plazos y el riesgo”.

La mejor manera de proteger contra los ataques es actualizarse a una versión parchada, ya sea la última versión (7.8.4) o el Sostenente de lanzamiento 7.6.3.

Aquellos que no pueden parchear en este momento pueden eliminar a Goanywhere de Internet público a través de la consola de administración, y aquellos que sospechan que pueden haber sido atacados deben inspeccionar los archivos de registro en busca de errores que contengan la cadena ‘SignedObject.getObject’.

A principios de 2023, los actores de amenaza explotaron un defecto en Goanywhere Mft para robar datos de docenas de organizaciones en todo el mundo. El ransomware El Grupo CL0P reclamó la responsabilidad, filtrando archivos confidenciales y exigiendo el pago, convirtiéndolo en una de las infracciones de estilo de cadena de suministro más dañinas del año.

A través de Computadora de soplado