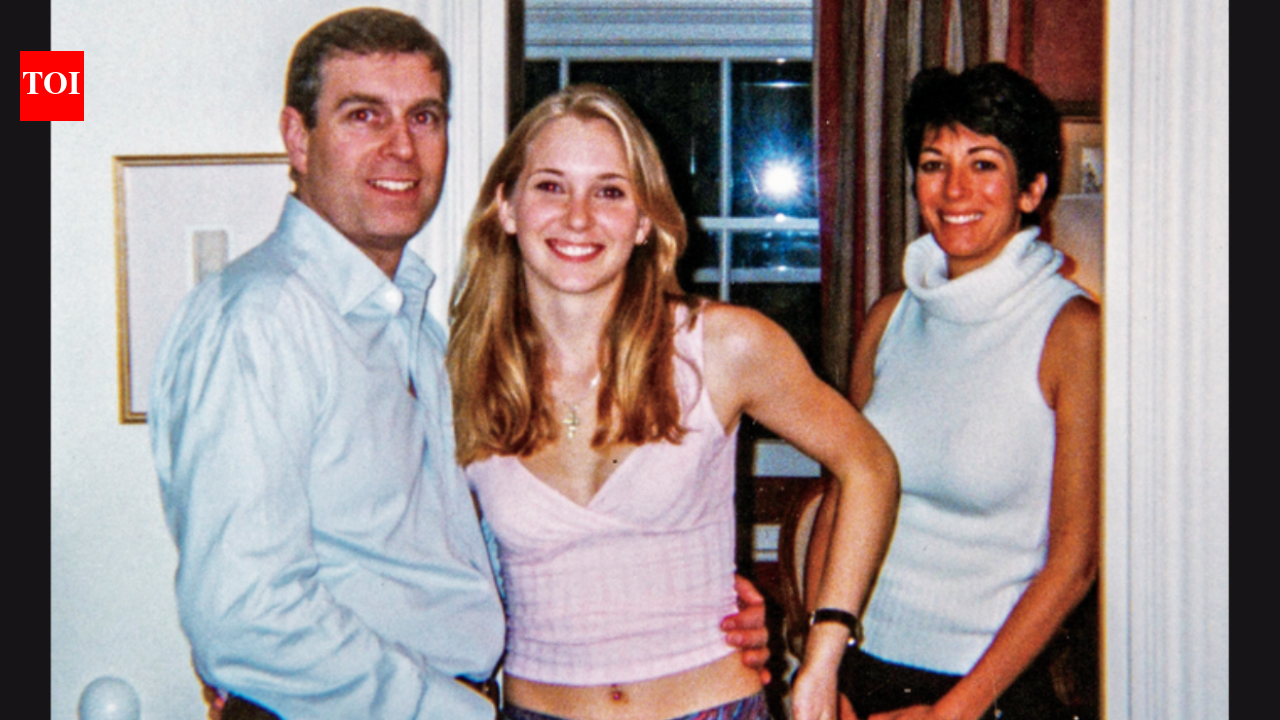

Un informante del FBI ayudó a gestionar el Mercado anónimo de la web oscura y supuestamente aprobó la venta de pastillas mezcladas con fentaniloincluidos los de un traficante de drogas vinculado a una muerte confirmada, informó WIRED esta semana. Sobre eso, Los vínculos de Jeffrey Epstein con los funcionarios de Aduanas y Protección Fronteriza Desencadenó una investigación del Departamento de Justicia. Los documentos dicen que los agentes de la CBP en las Islas Vírgenes de Estados Unidos todavía eran amigos de Epstein años después de su condena en 2008, lo que ilustra las tácticas del infame delincuente sexual para cultivar aliados.

WIRED publicó una guía que detalla a los expertos Consejos y herramientas preferidos para una organización resistente a la vigilancia y colaboración. En fallas de opsec, comentarios y otros metadatos dejados en un PDF que detalla la propuesta de Seguridad Nacional de construir “mega” centros de detención y procesamiento. revelar el personal del DHS involucrado en la creación del plan. Y el Departamento de Seguridad Nacional está tomando medidas para combinar sus tecnologías faciales y de huellas dactilares en una sola. base de datos centralizada y con capacidad de búsqueda en todas sus agencias.

Los temores sobre una posible actividad de drones por parte de los cárteles de la droga sobre Texas provocaron un reciente cierre del espacio aéreo en Nuevo México y El Paso, Texas, pero el episodio ya terminó. destacó los desafíos de desplegar de forma segura armas anti-drones cerca de las ciudades. Una base de datos accesible para cualquier persona en línea contenía miles de millones de registrosincluyendo contraseñas y números de Seguro Social. La situación está lejos de ser única, pero pone de relieve el riesgo potencial de robo de identidad, ya que parece que algunos de los datos aún no han sido explotados por los delincuentes.

Si desea ganar $10,000, la Fundación Fulu, una organización sin fines de lucro que paga recompensas por eliminar recursos poco amigables para el usuario, está buscando una manera de utilizan cámaras Ring, impidiéndoles enviar datos a Amazon. Y la ciudad mexicana de Guadalupe, que albergará partes del Mundial de 2026, desplegar cuatro nuevos perros robot para ayudar a brindar seguridad durante los juegos en el Estadio BBVA.

¡Pero espera, hay más! Cada semana recopilamos noticias sobre seguridad y privacidad que no hemos cubierto en profundidad. Haga clic en los titulares para leer las historias completas. Y mantente a salvo ahí fuera.

Nosotros en WIRED tenemos administradores de contraseñas recomendados durante años. Son, sin duda, el único sistema práctico y conveniente para crear e implementar contraseñas únicas y lo suficientemente seguras para todas las cuentas en línea de su vida. Pero el riesgo (al menos cuando se utilizan administradores de contraseñas basados en la nube que respaldan sus credenciales y las hacen accesibles a través de múltiples dispositivos) es que la propia empresa de administración de contraseñas se convierta en un punto de vulnerabilidad. Si una de estas empresas sufre una vulneración o una filtración de datos, estas fallas podrían exponer innumerables credenciales secretas.

Las empresas de gestión de contraseñas han respondido a estos temores con promesas de sistemas de “conocimiento cero” en los que afirman que las credenciales están cifradas, de modo que ni siquiera ellos pueden acceder a ellas en un estado no cifrado. Pero un nuevo estudio realizado por investigadores de seguridad de ETH Zurich y USI Lugano muestra con qué frecuencia estas afirmaciones son erróneas, o fracasan por completo si un interno malicioso o un hacker tiene la habilidad suficiente para explotar fallas criptográficas.

Los investigadores analizaron específicamente los administradores de contraseñas de Bitwarden, Dashlane y LastPass (aunque advierten que sus hallazgos probablemente también se apliquen a otros) y descubrieron que a menudo podían obtener acceso a las credenciales de los usuarios. En algunos casos, podrían acceder a toda la “bóveda” de contraseñas de los usuarios o incluso obtener la capacidad de escribir en esas bóvedas a voluntad. Las vulnerabilidades criptográficas encontradas variaron entre los administradores de contraseñas y existían solo cuando ciertas funciones estaban habilitadas, como los sistemas de custodia de claves que permiten la copia de seguridad y recuperación de contraseñas. Pero también dicen que muchas de las fallas encontradas eran relativamente simples y muestran la falta de escrutinio en torno a las afirmaciones de “conocimiento cero” de los administradores de contraseñas. Lea el artículo de investigación completo aquí.

Cada vez parece más que prácticamente ninguna parte de la sociedad estadounidense ha escapado a la mención en los correos electrónicos recientemente publicados del difunto pedófilo y traficante sexual convicto Jeffrey Epstein, incluida la comunidad de ciberseguridad y tecnología representada en la conferencia de hackers Defcon. Esta semana, Defcon prohibió oficialmente a tres personas cuyos vínculos con Epstein salieron a la luz en la publicación incompleta y muy redactada de documentos relacionados con Epstein por parte del Departamento de Justicia: el empresario de ciberseguridad Vincent Iozzo, que previamente había sido eliminado de la junta de revisión del sitio web de Black Hat, la conferencia hermana más corporativa de Defcon, así como el ex director del MIT Media Lab, Joichi Ito, y el inversor en tecnología Pablos Holman. (Un portavoz de Iozzo dijo que la prohibición era “performativa” y no se basaba en ningún “error”, en una declaración a TechCrunch, mientras que Holman e Ito no respondieron a sus solicitudes de comentarios). Los tres hombres tuvieron extensas interacciones con Epstein, incluso mucho después de haber sido expuesto como delincuente sexual y traficante, tanto en los tribunales como en extensos informes de los medios.

Hace más de dos décadas, el dominio gubernamental “freedom.gov” se utilizaba para noticias e información sobre la “victoria”. sobre la guerra en irak. Desde que el dominio se volvió a registrar el 12 de enero después de años fuera de línea, ha sido parte de un esfuerzo del Departamento de Estado para crear un “portal en línea” anticensura, según un informe. informe de reuters esta semana.

El informe afirma que el portal puede haber sido creado para “permitir que las personas en Europa y otros lugares” vean contenido prohibido por sus gobiernos, citando como ejemplos contenido relacionado con el discurso de odio y el terrorismo. El sitio web podrá incorporar tecnología VPN para sortear los bloqueos de geolocalización. El desarrollo del sitio, que podría contribuir a fracturar aún más los regímenes de libertad en Internet y las tensiones políticas entre Estados Unidos y Europa, llega en un momento en que muchas empresas financiadas por el gobierno estadounidense Se cerraron los programas de libertad en Internet..